Приветствую, сегодня я поведую вам о том, как написать WallHack на Python, и даже сделать небольшую защиту от VAC.

Для начало понадобится Python (Желательно версии 3.8 +).

Спойлер: Гайд по установке Python (3.8.3)

1. Переходим по ссылке * Клик * и скачеваем.

2. Далее открываем файл, и жмем галочку в пункте 'Add Python 3.8 to PATH'.

3. Потом жмем на 'Install Now'.

4. Ждем установки.

Спойлер: Скриншот

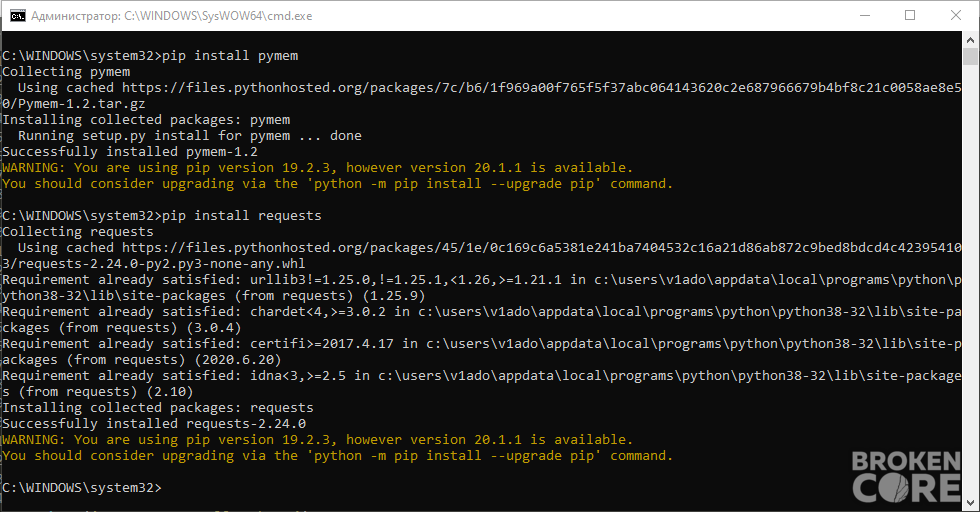

Далее нам необходимо установить модули, для этого мы делаем следующее:

Спойлер: Установка модулей

1.Открываем командную строку ОТ ИМЕНИ АДМИНИСТРАТОРА.

2. Пишем: pip install pymem (Ожидаем установки).

3. Пишем: pip install requests (Ожидаем установки).

Спойлер: Скриншот установки

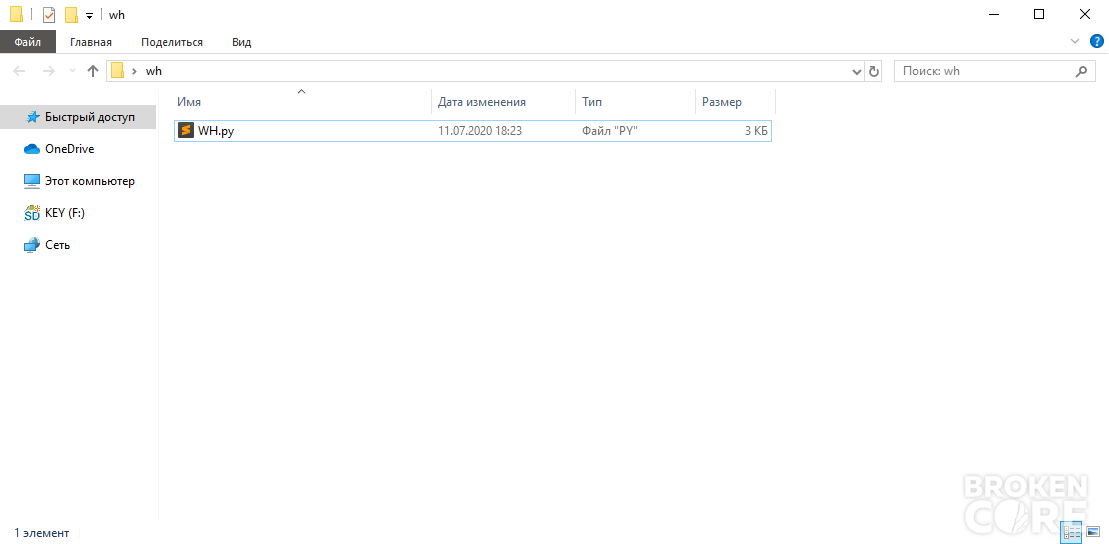

Теперь понадобится создать папку (На том же диске, на котором установлен Python), создаем папку в удобном месте, а в этой папке создаем Наш исходник (К примеру WH.py) Расширение обязательно должно быть .py.

Спойлер: Скриншот файла

Дальше открываем Наш файл и пишем:

Python:

import pymem # pip install pymem

import pymem.process # Устанавливается вместе с модулем 'pymem'

import requests # pip install requests

from threading import Thread # Модуль установлен по умолчанию

# ---------- Начинается подключение к игре ----------

print ('>>> Запускается чит...')

pm = pymem.Pymem("csgo.exe")

client = pymem.process.module_from_name(pm.process_handle, "client.dll").lpBaseOfDll

# ---------- Получение оффсетов для чита ----------

print ('')

print ('>>> Получение оффсетов...')

offsets = 'https://raw.githubusercontent.com/frk1/hazedumper/master/csgo.json'

response = requests.get(offsets).json()

dwGlowObjectManager = int(response["signatures"]["dwGlowObjectManager"])

dwEntityList = int(response["signatures"]["dwEntityList"])

m_iTeamNum = int(response["netvars"]["m_iTeamNum"])

m_iGlowIndex = int(response["netvars"]["m_iGlowIndex"])

print ('>>> Запуск WallHack...')

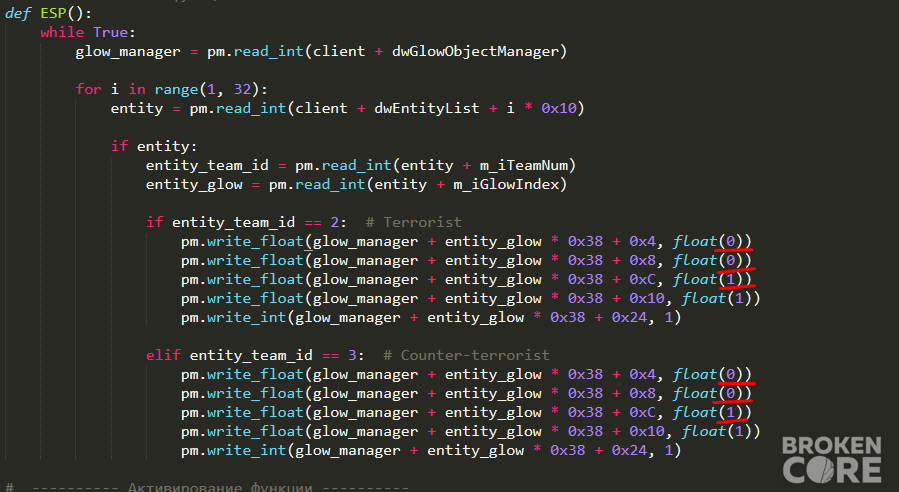

# ---------- Сама функция ----------

def ESP():

while True:

glow_manager = pm.read_int(client + dwGlowObjectManager)

for i in range(1, 32):

entity = pm.read_int(client + dwEntityList + i * 0x10)

if entity:

entity_team_id = pm.read_int(entity + m_iTeamNum)

entity_glow = pm.read_int(entity + m_iGlowIndex)

if entity_team_id == 2: # Terrorist

pm.write_float(glow_manager + entity_glow * 0x38 + 0x4, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x8, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0xC, float(1))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x10, float(1))

pm.write_int(glow_manager + entity_glow * 0x38 + 0x24, 1)

elif entity_team_id == 3: # Counter-terrorist

pm.write_float(glow_manager + entity_glow * 0x38 + 0x4, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x8, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0xC, float(1))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x10, float(1))

pm.write_int(glow_manager + entity_glow * 0x38 + 0x24, 1)

# ---------- Активирование функции ----------

Thread(target=ESP).start()

print ('>>> Чит запущен.')

Если вы хотите поменять цвет обводки, то нам надо поменять кое-какие цифры, а именно:

Спойлер: Скриншот

Спойлер: Значения цветов

1. Не подсвечивать - 0 0 0

2. Красный - 1 0 0

3. Зеленый - 0 1 0

4. Синий - 0 0 1

5. Желтый - 1 1 0

6. Белый - 1 1 1

7. Голубой - 0 1 1

8. Розовый - 1 0 1

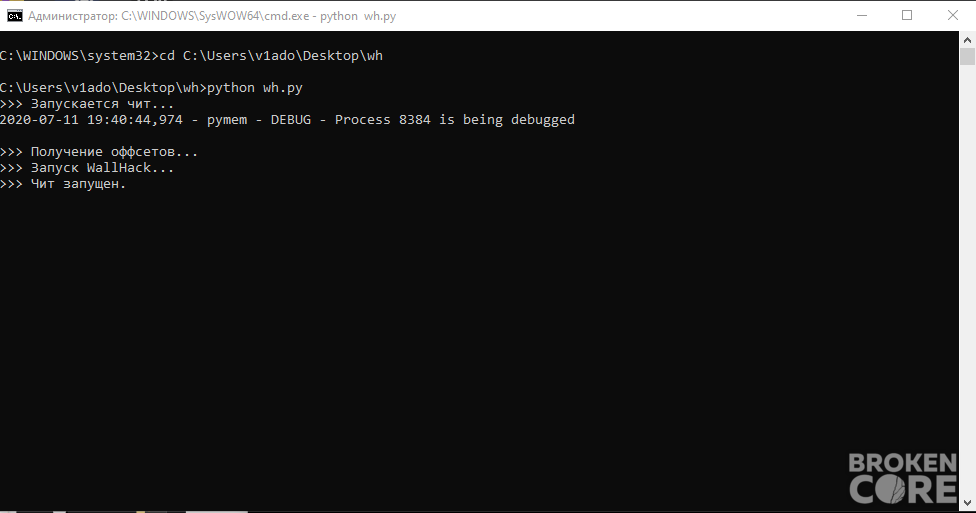

Теперь запустим Наш чит:

Спойлер: Как запустить

1. Запустить командную строку (cmd.exe) ОТ ИМЕНИ АДМИНИСТРАТОРА.

2. Запустить CS:GO.

3. Указать в cmd путь к папке, в которой лежит сам исходник ( cd Путь к папке (Например: cd C:\Users\v1ado\Desktop\wh)).

4. Прописать в cmd - python Название файла.py.

Спойлер: Скриншот cmd

Теперь заходим на карту и видим:

Спойлер: Скриншот ESP

Теперь поговорим о защите от VAC (Хоть она и не требуется).

1. Переходим на сайт * Клик *

2. Вставляем Наш код и жмем OBFUSCATE

--- Было

Код:

import pymem # pip install pymem

import pymem.process # Устанавливается вместе с модулем 'pymem'

import requests # pip install requests

from threading import Thread # Модуль установлен по умолчанию

# ---------- Начинается подключение к игре ----------

print ('>>> Запускается чит...')

pm = pymem.Pymem("csgo.exe")

client = pymem.process.module_from_name(pm.process_handle, "client.dll").lpBaseOfDll

# ---------- Получение оффсетов для чита ----------

print ('')

print ('>>> Получение оффсетов...')

offsets = 'https://raw.githubusercontent.com/frk1/hazedumper/master/csgo.json'

response = requests.get(offsets).json()

dwGlowObjectManager = int(response["signatures"]["dwGlowObjectManager"])

dwEntityList = int(response["signatures"]["dwEntityList"])

m_iTeamNum = int(response["netvars"]["m_iTeamNum"])

m_iGlowIndex = int(response["netvars"]["m_iGlowIndex"])

print ('>>> Запуск WallHack...')

# ---------- Сама функцию ----------

def ESP():

while True:

glow_manager = pm.read_int(client + dwGlowObjectManager)

for i in range(1, 32):

entity = pm.read_int(client + dwEntityList + i * 0x10)

if entity:

entity_team_id = pm.read_int(entity + m_iTeamNum)

entity_glow = pm.read_int(entity + m_iGlowIndex)

if entity_team_id == 2: # Terrorist

pm.write_float(glow_manager + entity_glow * 0x38 + 0x4, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x8, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0xC, float(1))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x10, float(1))

pm.write_int(glow_manager + entity_glow * 0x38 + 0x24, 1)

elif entity_team_id == 3: # Counter-terrorist

pm.write_float(glow_manager + entity_glow * 0x38 + 0x4, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x8, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0xC, float(1))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x10, float(1))

pm.write_int(glow_manager + entity_glow * 0x38 + 0x24, 1)

# ---------- Активирование функции ----------

Thread(target=ESP).start()

print ('>>> Чит запущен.')

--- Стало

Код:

import pymem #line:1

import pymem .process #line:2

import requests #line:3

from threading import Thread #line:4

print ('>>> Запускается чит...')#line:8

pm =pymem .Pymem ("csgo.exe")#line:10

client =pymem .process .module_from_name (pm .process_handle ,"client.dll").lpBaseOfDll #line:11

print ('')#line:14

print ('>>> Получение оффсетов...')#line:15

offsets ='https://raw.githubusercontent.com/frk1/hazedumper/master/csgo.json'#line:17

response =requests .get (offsets ).json ()#line:18

dwGlowObjectManager =int (response ["signatures"]["dwGlowObjectManager"])#line:20

dwEntityList =int (response ["signatures"]["dwEntityList"])#line:21

m_iTeamNum =int (response ["netvars"]["m_iTeamNum"])#line:23

m_iGlowIndex =int (response ["netvars"]["m_iGlowIndex"])#line:24

print ('>>> Запуск WallHack...')#line:26

def ESP ():#line:29

while True :#line:30

OO0O0O0OO0OOOO0OO =pm .read_int (client +dwGlowObjectManager )#line:31

for OOOOO00O0OO00000O in range (1 ,32 ):#line:33

O00OO0O0O0O00OOO0 =pm .read_int (client +dwEntityList +OOOOO00O0OO00000O *0x10 )#line:34

if O00OO0O0O0O00OOO0 :#line:36

O000OOO00O0O00000 =pm .read_int (O00OO0O0O0O00OOO0 +m_iTeamNum )#line:37

O0OOOOOO000O0OOO0 =pm .read_int (O00OO0O0O0O00OOO0 +m_iGlowIndex )#line:38

if O000OOO00O0O00000 ==2 :#line:40

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x4 ,float (0 ))#line:41

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x8 ,float (0 ))#line:42

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0xC ,float (1 ))#line:43

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x10 ,float (1 ))#line:44

pm .write_int (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x24 ,1 )#line:45

elif O000OOO00O0O00000 ==3 :#line:47

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x4 ,float (0 ))#line:48

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x8 ,float (0 ))#line:49

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0xC ,float (1 ))#line:50

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x10 ,float (1 ))#line:51

pm .write_int (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x24 ,1 )#line:52

Thread (target =ESP ).start ()#line:55

print ('>>> Чит запущен.')

* Скачать исходники *

Для начало понадобится Python (Желательно версии 3.8 +).

Спойлер: Гайд по установке Python (3.8.3)

1. Переходим по ссылке * Клик * и скачеваем.

2. Далее открываем файл, и жмем галочку в пункте 'Add Python 3.8 to PATH'.

3. Потом жмем на 'Install Now'.

4. Ждем установки.

Спойлер: Скриншот

Далее нам необходимо установить модули, для этого мы делаем следующее:

Спойлер: Установка модулей

1.Открываем командную строку ОТ ИМЕНИ АДМИНИСТРАТОРА.

2. Пишем: pip install pymem (Ожидаем установки).

3. Пишем: pip install requests (Ожидаем установки).

Спойлер: Скриншот установки

Теперь понадобится создать папку (На том же диске, на котором установлен Python), создаем папку в удобном месте, а в этой папке создаем Наш исходник (К примеру WH.py) Расширение обязательно должно быть .py.

Спойлер: Скриншот файла

Дальше открываем Наш файл и пишем:

Python:

import pymem # pip install pymem

import pymem.process # Устанавливается вместе с модулем 'pymem'

import requests # pip install requests

from threading import Thread # Модуль установлен по умолчанию

# ---------- Начинается подключение к игре ----------

print ('>>> Запускается чит...')

pm = pymem.Pymem("csgo.exe")

client = pymem.process.module_from_name(pm.process_handle, "client.dll").lpBaseOfDll

# ---------- Получение оффсетов для чита ----------

print ('')

print ('>>> Получение оффсетов...')

offsets = 'https://raw.githubusercontent.com/frk1/hazedumper/master/csgo.json'

response = requests.get(offsets).json()

dwGlowObjectManager = int(response["signatures"]["dwGlowObjectManager"])

dwEntityList = int(response["signatures"]["dwEntityList"])

m_iTeamNum = int(response["netvars"]["m_iTeamNum"])

m_iGlowIndex = int(response["netvars"]["m_iGlowIndex"])

print ('>>> Запуск WallHack...')

# ---------- Сама функция ----------

def ESP():

while True:

glow_manager = pm.read_int(client + dwGlowObjectManager)

for i in range(1, 32):

entity = pm.read_int(client + dwEntityList + i * 0x10)

if entity:

entity_team_id = pm.read_int(entity + m_iTeamNum)

entity_glow = pm.read_int(entity + m_iGlowIndex)

if entity_team_id == 2: # Terrorist

pm.write_float(glow_manager + entity_glow * 0x38 + 0x4, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x8, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0xC, float(1))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x10, float(1))

pm.write_int(glow_manager + entity_glow * 0x38 + 0x24, 1)

elif entity_team_id == 3: # Counter-terrorist

pm.write_float(glow_manager + entity_glow * 0x38 + 0x4, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x8, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0xC, float(1))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x10, float(1))

pm.write_int(glow_manager + entity_glow * 0x38 + 0x24, 1)

# ---------- Активирование функции ----------

Thread(target=ESP).start()

print ('>>> Чит запущен.')

Если вы хотите поменять цвет обводки, то нам надо поменять кое-какие цифры, а именно:

Спойлер: Скриншот

Спойлер: Значения цветов

1. Не подсвечивать - 0 0 0

2. Красный - 1 0 0

3. Зеленый - 0 1 0

4. Синий - 0 0 1

5. Желтый - 1 1 0

6. Белый - 1 1 1

7. Голубой - 0 1 1

8. Розовый - 1 0 1

Теперь запустим Наш чит:

Спойлер: Как запустить

1. Запустить командную строку (cmd.exe) ОТ ИМЕНИ АДМИНИСТРАТОРА.

2. Запустить CS:GO.

3. Указать в cmd путь к папке, в которой лежит сам исходник ( cd Путь к папке (Например: cd C:\Users\v1ado\Desktop\wh)).

4. Прописать в cmd - python Название файла.py.

Спойлер: Скриншот cmd

Теперь заходим на карту и видим:

Спойлер: Скриншот ESP

Теперь поговорим о защите от VAC (Хоть она и не требуется).

1. Переходим на сайт * Клик *

2. Вставляем Наш код и жмем OBFUSCATE

--- Было

Код:

import pymem # pip install pymem

import pymem.process # Устанавливается вместе с модулем 'pymem'

import requests # pip install requests

from threading import Thread # Модуль установлен по умолчанию

# ---------- Начинается подключение к игре ----------

print ('>>> Запускается чит...')

pm = pymem.Pymem("csgo.exe")

client = pymem.process.module_from_name(pm.process_handle, "client.dll").lpBaseOfDll

# ---------- Получение оффсетов для чита ----------

print ('')

print ('>>> Получение оффсетов...')

offsets = 'https://raw.githubusercontent.com/frk1/hazedumper/master/csgo.json'

response = requests.get(offsets).json()

dwGlowObjectManager = int(response["signatures"]["dwGlowObjectManager"])

dwEntityList = int(response["signatures"]["dwEntityList"])

m_iTeamNum = int(response["netvars"]["m_iTeamNum"])

m_iGlowIndex = int(response["netvars"]["m_iGlowIndex"])

print ('>>> Запуск WallHack...')

# ---------- Сама функцию ----------

def ESP():

while True:

glow_manager = pm.read_int(client + dwGlowObjectManager)

for i in range(1, 32):

entity = pm.read_int(client + dwEntityList + i * 0x10)

if entity:

entity_team_id = pm.read_int(entity + m_iTeamNum)

entity_glow = pm.read_int(entity + m_iGlowIndex)

if entity_team_id == 2: # Terrorist

pm.write_float(glow_manager + entity_glow * 0x38 + 0x4, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x8, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0xC, float(1))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x10, float(1))

pm.write_int(glow_manager + entity_glow * 0x38 + 0x24, 1)

elif entity_team_id == 3: # Counter-terrorist

pm.write_float(glow_manager + entity_glow * 0x38 + 0x4, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x8, float(0))

pm.write_float(glow_manager + entity_glow * 0x38 + 0xC, float(1))

pm.write_float(glow_manager + entity_glow * 0x38 + 0x10, float(1))

pm.write_int(glow_manager + entity_glow * 0x38 + 0x24, 1)

# ---------- Активирование функции ----------

Thread(target=ESP).start()

print ('>>> Чит запущен.')

--- Стало

Код:

import pymem #line:1

import pymem .process #line:2

import requests #line:3

from threading import Thread #line:4

print ('>>> Запускается чит...')#line:8

pm =pymem .Pymem ("csgo.exe")#line:10

client =pymem .process .module_from_name (pm .process_handle ,"client.dll").lpBaseOfDll #line:11

print ('')#line:14

print ('>>> Получение оффсетов...')#line:15

offsets ='https://raw.githubusercontent.com/frk1/hazedumper/master/csgo.json'#line:17

response =requests .get (offsets ).json ()#line:18

dwGlowObjectManager =int (response ["signatures"]["dwGlowObjectManager"])#line:20

dwEntityList =int (response ["signatures"]["dwEntityList"])#line:21

m_iTeamNum =int (response ["netvars"]["m_iTeamNum"])#line:23

m_iGlowIndex =int (response ["netvars"]["m_iGlowIndex"])#line:24

print ('>>> Запуск WallHack...')#line:26

def ESP ():#line:29

while True :#line:30

OO0O0O0OO0OOOO0OO =pm .read_int (client +dwGlowObjectManager )#line:31

for OOOOO00O0OO00000O in range (1 ,32 ):#line:33

O00OO0O0O0O00OOO0 =pm .read_int (client +dwEntityList +OOOOO00O0OO00000O *0x10 )#line:34

if O00OO0O0O0O00OOO0 :#line:36

O000OOO00O0O00000 =pm .read_int (O00OO0O0O0O00OOO0 +m_iTeamNum )#line:37

O0OOOOOO000O0OOO0 =pm .read_int (O00OO0O0O0O00OOO0 +m_iGlowIndex )#line:38

if O000OOO00O0O00000 ==2 :#line:40

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x4 ,float (0 ))#line:41

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x8 ,float (0 ))#line:42

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0xC ,float (1 ))#line:43

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x10 ,float (1 ))#line:44

pm .write_int (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x24 ,1 )#line:45

elif O000OOO00O0O00000 ==3 :#line:47

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x4 ,float (0 ))#line:48

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x8 ,float (0 ))#line:49

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0xC ,float (1 ))#line:50

pm .write_float (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x10 ,float (1 ))#line:51

pm .write_int (OO0O0O0OO0OOOO0OO +O0OOOOOO000O0OOO0 *0x38 +0x24 ,1 )#line:52

Thread (target =ESP ).start ()#line:55

print ('>>> Чит запущен.')

* Скачать исходники *